解题过程:

直接放入IDA分析,跳入main函数,得到如下内容

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 int __cdecl main(int argc, const char **argv, const char **envp)

显然,最底下有一串形似base64编码的字符串

1 d2G0ZjLwHjS7DmOzZAY0X2lzX3CoZV9zdNOydO9vZl9yZXZlcnGlfD==

解码发现无法正确得到内容,猜测是映射表被更改过

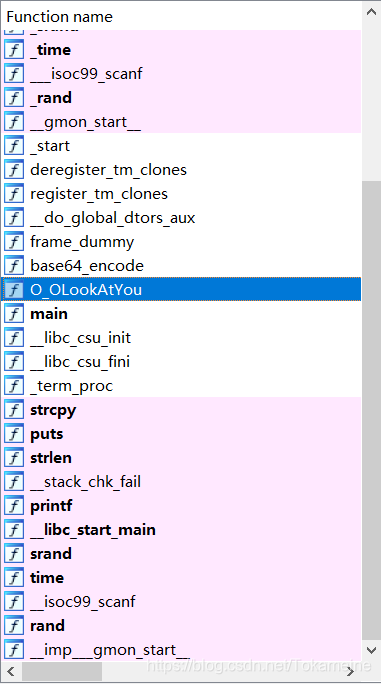

观察发现一个明显怪异的函数:“O_OLookAtYou”

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 __int64 O_OLookAtYou()

直接放入VS得到置换后结果:

1 2 3 4 5 6 7 8 9 10 11 12 int main()

得到新表,直接对密文进行解密即可得到flag

-——————————————————————————————-

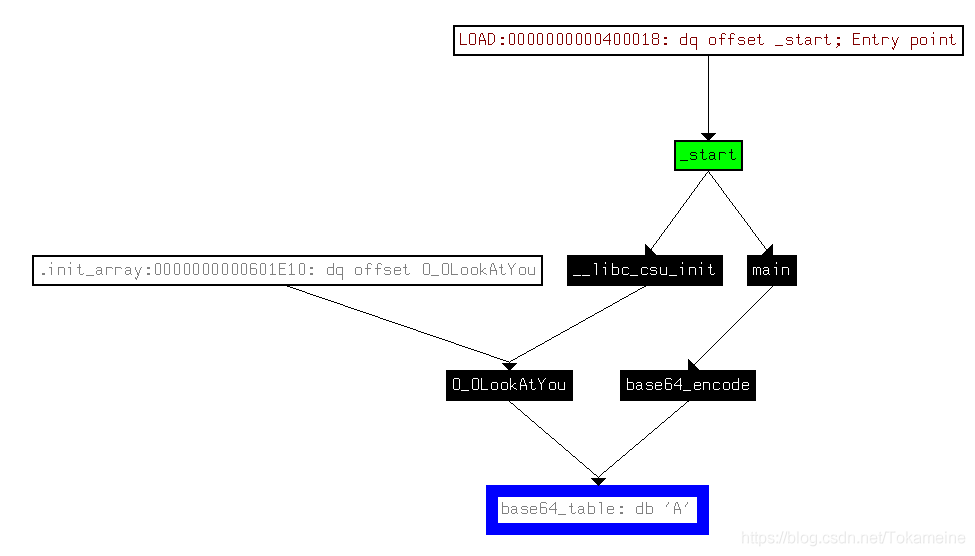

明确一点,当main函数找不到期望的内容的时候,应该从start函数开始看

main函数为用户代码的入口,但在此之前应有许多函数库需要初始化,这些初始化工作则从start函数开始

1 2 3 4 5 6 7 8 9 10 11 12 13 // positive sp value has been detected, the output may be wrong!

本题中,__libc_start_main()函数调用了包括main在内的三个函数(但第三个函数进入后会发现里面什么都没有)

1 2 3 4 5 6 7 8 9 10 11 12 13 void __fastcall _libc_csu_init(unsigned int a1, __int64 a2, __int64 a3)

v4变量使用了两个标签,不妨进入去看看

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 .init_array:0000000000601E08 __frame_dummy_init_array_entry dq offset frame_dummy

0000000000601E10地址处引用了O_OLookAtYou函数的地址

这一系列函数通过_libc_csu_init函数中的for循环去使用

当然,实际上看看表有没有被更改只需要对base64_table查看其交叉引用即可

所以最后还是自己瞎忙活一通,算是吃个瘪长个教训吧……

插画ID:89345225